VPCはVirtual Private Cloudの略です。

VPCはAWSクラウドのネットワークからユーザ専用の仮想ネットワーク領域のことを言います。

目次

VPCの概要

任意のIPアドレス範囲を選択して仮想ネットワークを構築します。

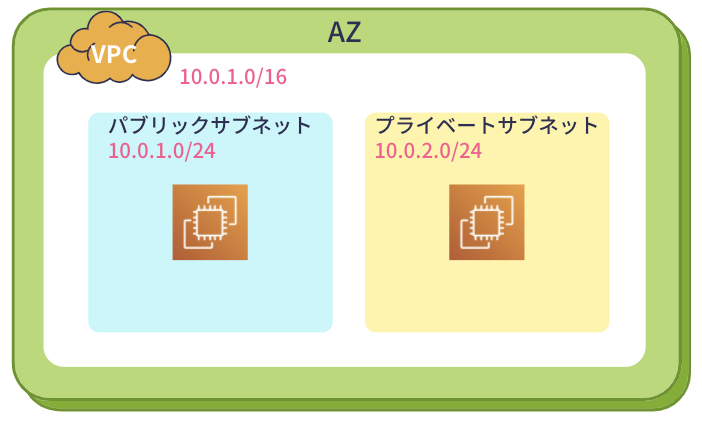

AZ(アベイラビリティゾーン)とVPC、サブネットの関係性は以下のイメージです。

VPCは/16 〜 /28のCIDR範囲で作成できます。

AWSアカウントを作成すると、自動的に各リージョンに1つづつデフォルトVPCと

デフォルトサブネットが生成されています。

サブネット

サブネットは以下の特徴があります。

- サブネットはVPCの中に作成します

- サブネットは複数のAZにまたがって作成することができません

- 「故障に備えた設計で障害を回避」のため、同じ役割のサブネットを複数のAZに作成し、

サーバを各AZに冗長的に配置することが良い - インターネットゲートウェイへのルーティング有無でサブネットのタイプが分かれる

有り・・・パブリックサブネット

無し・・・プライベートサブネット

セキュリティグループとネットワークACL

| セキュリティグループ | ネットワークACL設定 |

|---|---|

| インスタンスのトラフィックのアクセス可否を設定するファイヤーウォール機能を提供 | Vサブネット単位で適用する |

| サーバ単位で適用 | ステートレス:インバウンド設定だけではアウトバウンドは許可されない |

| ステートフル:インバウンドのみ設定すればアウトバウンドも許可される(状態を維持) | 許可と拒否をI n/Outを指定 |

| 許可のみをI n /Outで指定 | デフォルトでは全ての通信を許可する設定 |

| 全てのルールを適用 | 番号の順序通りに適用 |

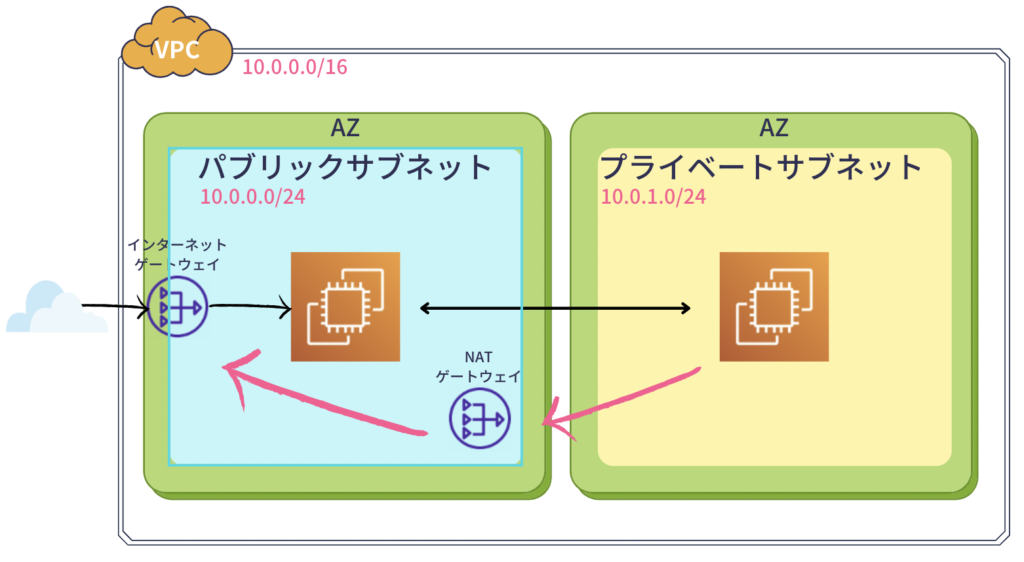

NATゲートウェイの利用

プライベートサブネット内のインスタンスに接続するには踏み台サーバが必要。

インターネットへのトラフィックにはNATゲートウェイが必要(ソフトウェア更新など)

※NATゲートウェイは作成するだけでも課金対象になりますので、注意が必要です。

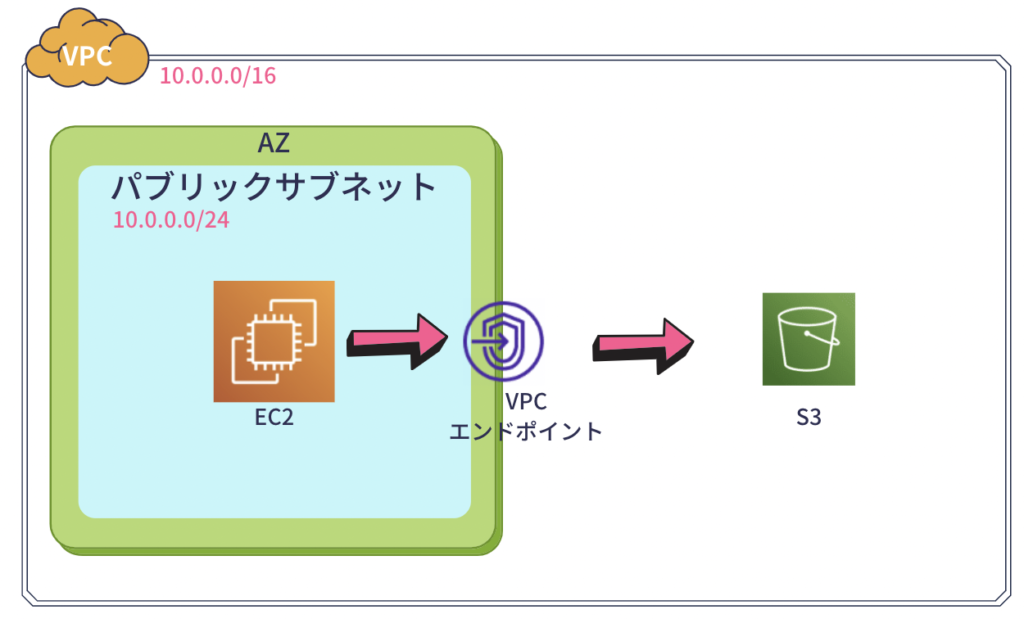

VPCエンドポイントの利用

VPCエンドポイントはグローバルIPをもつAWSサービス(S3など)に対して、

VPC内から直接アクセスするための出口となります。

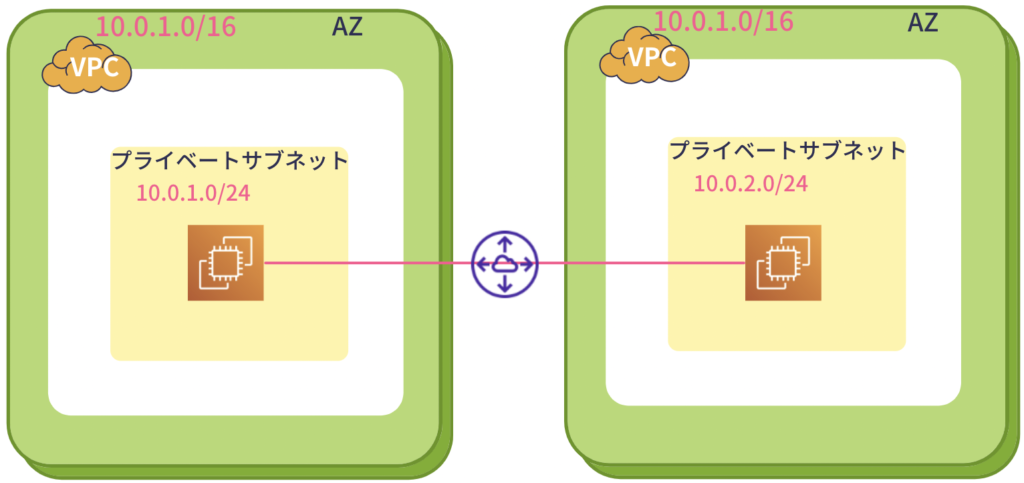

VPCピアリング接続の構成

VPCピアリングにより、2つのVPC間でのトラフィックルーティングが可能になります。

- 異なるAWSアカウント間のVPC間のピア接続可能です。

- 一部のリージョン間の異なるVPC間のピア接続も可能です。

- 単一障害点や帯域幅のボトルネックは存在しません。

次は「EC2」について解説します。

あわせて読みたい

【AWS資格】 EC2(Elastic Compute Cloud) EC2とは、Elastic Compute Cloudの頭文字の略です。(Compute Cloudの頭文字Cが2つあるため、EC2になった模様) AWSの主要サービスベスト10には入るサービスと思いま…

「IAM」についてはこちらを確認下さい。

あわせて読みたい

【AWS資格】 IAM(ユーザ&アクセス管理) IAMとは、AWS Identity and Access Management(IAM)といい、安全にAWS操作を実施するための認証・認可の仕組みを言います。 ユーザ・グループ・ポリシー・ロール ユーザ…

リンク

コメント